蘋果iOS被曝存在多個秘密後門 或被人為利用

知名iOS黑客喬納森•扎德爾斯基(Jonathan Zdziarski)在iOS中發現多個未經披露的“後門”服務,他認為,這些後門可以被執法機構、美國國家安全局,或其他惡意組織繞過iOS的加密功能,竊取用戶的敏感個人信息。

扎德爾斯基是一名早期的iOS黑客,曾出版《iOS應用安全攻防》(Hacking and Securing iOS Applications)一書,在每年一度的HOPE/X黑客和開發會議上發言時披露了iOS存在多個後門的消息。

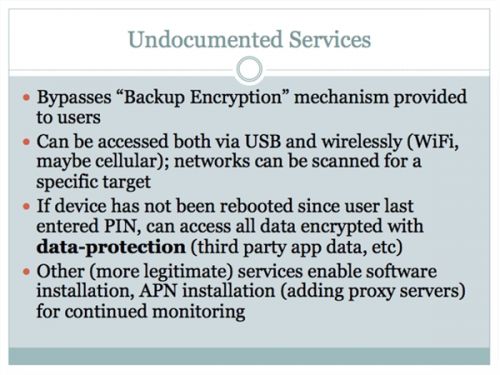

在發言中,扎德爾斯基談到了在iOS後台運行的多個服務,他認為,這些服務不是面向應用開發人員、蘋果員工或技術支持人員的。其他部分後門面向企業系統管理人員,但設計方式使得它們也能被用於惡意目的。

扎德爾斯基在談到這些後台服務洩露的信息時指出,“相當多的信息就不應當離開手機,即使是在對數據進行備份時。”

一款名為com.apple.pcapd的服務,通過libpcap網絡數據包捕獲函數包捕獲流入和流出iOS設備的HTTP數據。據扎德爾斯基稱,這一服務在所有iOS設備上都是默認激活的,能被用來在用戶不知情的情況下,通過WiFi網絡監測用戶的信息。

扎德爾斯基特別對com.apple.mobile.file_relay服務提出了質疑,這一服務最早出現在iOS 2中,在後來的版本中不斷得到擴充。他說,這一服務完全繞開了iOS的備份加密功能,能洩露“大量情報”,其中包括用戶的地址簿、CoreLocation日志、剪貼板、日程表、語音郵件等。

扎德爾斯基指出,黑客甚至能利用這一服務從推文中竊取用戶最近的照片、最近的時光軸內容、用戶的DM數據庫、認證令牌,認證令牌能用於“遠程竊取未來所有的Twitter信息”。

iTunes或Xcode均不使用這些秘密服務,數據“格式過於原始”,不適合被用在天才吧(Genius Bar)中,也無法被恢復到iOS設備中。

扎德爾斯基還談到了iOS中部分面向企業客戶的功能,其中包括使黑客能通過偽造安全證書在設備上安裝定制間諜件的移動設備管理選項。扎德爾斯基利用這種方式開發了一款概念證明型間諜件應用。蘋果已經修正了這一漏洞。

部分後門服務已經被商業性執法設備廠商所利用,其中包括Elcomsoft、AccessData和Cellebrite,Cellebrite的設備被美國執法機構廣泛用於從犯罪嫌疑人的移動設備中收集證據。