還原蘋果iOS10系統繞過漏洞 “激活鎖”形同虛設

想必讀者們已經看到了關於iOS 10.1.1 系統“激活鎖”被繞過漏洞的報道。本著求真和好奇的心態,此次宅客頻道將帶領讀者們講述此次事件的來龍去脈、破解流程以及相關細節,試圖將完整的故事呈現給讀者們,讓讀者了解到:

-漏洞是什麼,可導致何種後果?

-這個漏洞最早是如何被發現的?

-復現漏洞的具體步驟是怎樣的?

-我們是否會受影響,該怎麼做?

1、該漏洞有何後果?

從iOS 7開始,蘋果設備就具有一項“激活鎖”功能, 當用戶的設備不慎被偷,只要激活"丟失模式”(Lost mode),盜竊者在沒有得到合法機主許可就無法激活設備到正常工作狀態,這使得丟失的蘋果設備很難被直接轉賣,不僅提高安全性還降低了失竊率。

這也是許多人在丟失蘋果設備後都收到釣魚短信及郵件的原因——盜竊者試圖騙取APPID賬號密碼來解鎖設備。

然而,此漏洞的出現,意味著任何人都可以繞過“激活鎖”直接重置該設備,讓丟失模式形同虛設!盜竊者可以利用該漏洞將一些非法獲得的設備直接解鎖後重新售賣或自行使用。簡而言之,當你的設備丟失,你更難將它找回了。

2、那麼這個漏洞是如何被發現的呢?

據外媒報道,該漏洞最早是由印度安全專家赫門特?約瑟夫(Hemant Joseph)發現的,於是宅客頻道(公眾號:宅客頻道)通過博客了解到破解的全部操作流程。

iOS 10.1漏洞發現,源於被坑的購物經歷

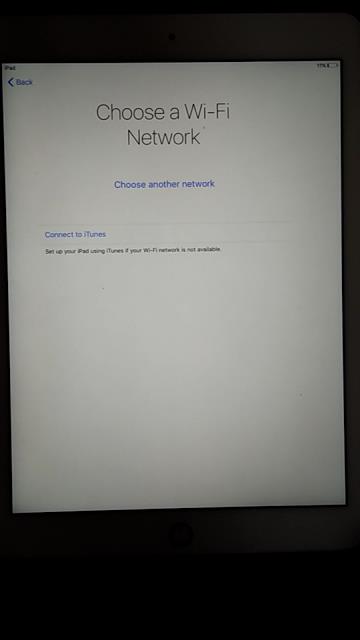

赫門特給朋友網購了一個iPad,哪知設備剛到手,卻發現被開啟了“丟失模式”,發現連接WiFi之後,設備會要求輸入之前機主的APPID賬號密碼。赫門特這才知道,自己花了許多時間挑選iPad,最後卻買回來一塊“磚頭”——他覺得自己被徹頭徹尾地耍了,簡直不能忍!

“自己動手,豐衣足食”,作為安全專家的赫門特決定發揮自己的聰明才智對iPad進行破解,他立刻想到了讓設備緩沖區溢出的方法。

以下為赫門特個人博客中對破解過程的描述:

我在WiFi網絡選項中,選擇“連接另一個網絡”。

跳轉到一個要求輸入用戶名的登錄框。

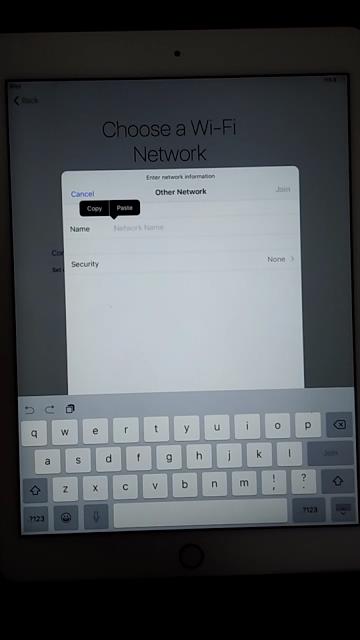

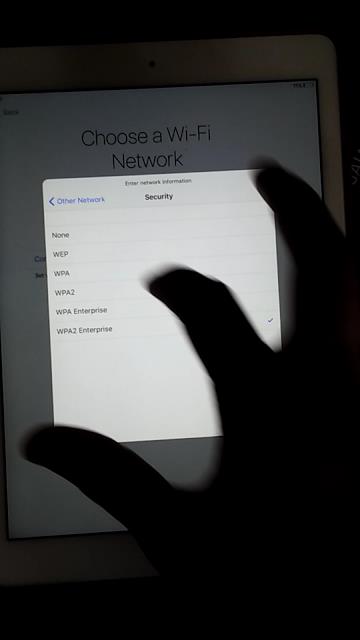

以上只有一個輸入字段,如果有字符限制的話,比較難引發內存緩沖區溢出。但如果點擊“安全選項”,選擇安全協議WEP,就有另一個WPA WPA2企業版的選項出現。

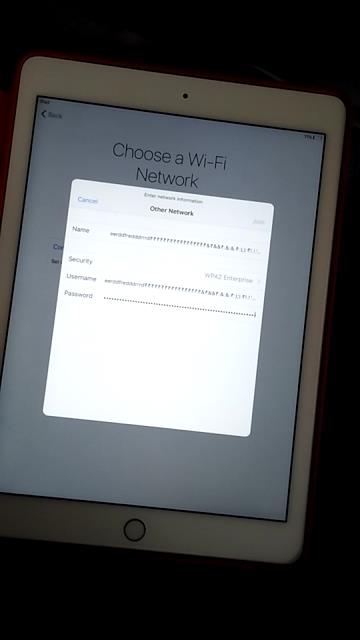

我選擇WP2企業版,這時會出現三個輸入框:名稱、用戶名和密碼,然後我很驚奇地發現,這裡居然沒有限制字符長度,可以肆無忌憚地輸入,真是太適合用來造成內存緩沖區溢出的情況了!

一直復制粘貼輸入字符,直到設備卡住。

我等了一會兒,看看是恢復正常還是軟件崩潰,結果既沒有崩潰也沒有恢復,一直卡著。又等了一會,我按下了解鎖按鈕,結果它把我帶回到一開始的歡迎屏幕了 :(WTF ?(心中一萬頭羊駝奔過)

第一次嘗試破解失敗後,赫門特沒有放棄,開始第二次嘗試:

思考了一會如何誘發程序崩潰讓它跳到主屏幕上,我想到了利用iPad外殼(iPad smart Case)的自動喚醒功能來試試,因為可以利用它的這個特性:當我們用蓋上外殼蓋來關閉屏幕,再打開外殼蓋,它會重現之前關閉之前的屏幕,繼續剛才的工作請求。

於是我重復了剛才的操作,在最後一步iPad卡死的時候,蓋上外殼蓋子,然後過一會兒再打開。

過了大概20~25秒,iPad出現了軟件崩潰,然後把我帶到了主屏幕,從而繞過了所謂的“激活鎖”,成功!

由此可以看出,這裡出現的漏洞的主要原因在於:連接WiFi時的輸入框限制輸入字符的長度,而在實際使用當中,沒有人會使用一個超過1000個字符來當賬號或密碼。

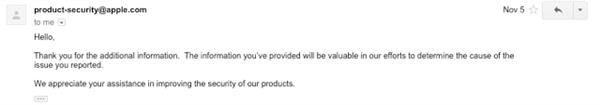

看到這裡,可能有些讀者已經想找一台iPad來親身體驗一把了,不過你們可能不會成功,因為發現該漏洞的印度專家赫門非常耿直,發現漏洞後立馬寫郵件告訴了蘋果官方,並很快得到了蘋果官方的回復。

蘋果很快推出了iOS 10.1.1 的版本更新,修復了該漏洞,因此該漏洞只可能在iOS 10.1 或者更早的版本中復現。

然而,“繞過風波”並沒有就此結束。

3、研究員不依不撓,新版本仍能被破解

Vulnerability Lab實驗室的研究人員也對此問題進行分析後,發現利用屏幕旋轉和Night Shift(自動調整屏幕色溫)功能可在iOS 10.1.1系統中重現這個漏洞。

宅客頻道發現,在視頻演示中,主要區別於破解iOS 10.1繞過漏洞的地方主要在於:

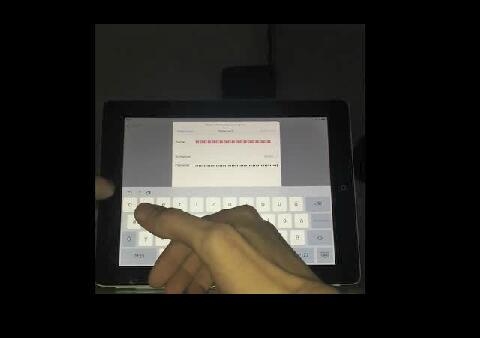

輸入的字符使用了emoji表情等特殊字符

在最後一個中反復使用了智能外殼和屏幕旋轉功能

需要很精准地把握好關鍵操作的時間點:在某個瞬間設備會出現不到一秒的主屏幕,這時需要適時按下Home鍵才可以完全繞過激活鎖,這一時機很難把握。

宅客頻道編輯找來了一個裝載iOS 10.1.1系統的iPad mini 2 , 嘗試復現該漏洞,但不知是由於沒有把握好時機,嘗試多次後並沒有成功解鎖設備。然而在國外社交媒體上有網友表示自己按照視頻演示,成功破解了iPad mini 2(同樣嘗試了好幾次)。

目前,宅客頻道還沒有發現任何成功利用此方式破解iPhone設備的案例。在國外一名研究員安德魯?坎寧安的報道中,他也發現了相同的情況:

根據這個視頻,我們能夠在運行iOS 10.1.1的iPad Mini 2上重現該問題,然而在我們的測試中,我們無法在運行iOS 10.1.1 的iPhone 5設備中重現這個bug,在實驗中,iPhone沒有向iPad那樣旋轉為橫屏模式,也沒辦法用智能外殼來控制屏幕的開關。

由此看來,該漏洞在iPad上也需要一定的技巧才能復現,而在iPhone上幾乎無法實現,因此人們其實並不必為這個漏洞太過擔心,並且相信蘋果公司也將會在接下來推出的iOS 10.2的版本更新中修復該問題。

4、我們該怎麼做?

針對此問題,國外相關安全機構給出了一些建議:

當蘋果為這個錯誤提供了一個補丁後,盡快安裝它。

日常蘋果設備丟失,對方可能不會去惡意破解,但盡可能為之設置一個安全的PIN碼或鎖屏密碼,以確保安全。

不過對於此次“激活鎖”繞過漏洞,宅客頻道有個更直接有效的終極建議:看好你的機器設備,別把它弄丟了。

- iOS9蘋果將原http協定改成了https協定的辦法

- 還有 13 天,蘋果就要打開 HTTP 大門了

- 蘋果強迫運用HTTPS傳輸後APP開發者需求做的事

- 怎樣應對IOS(蘋果)強迫啟用 App Transport Security(ATS)平安功用

- 蘋果一切常用證書,appID,Provisioning Profiles配置闡明及制造圖文教程

- 為蘋果ATS和微信小順序搭建 Nginx + HTTPS 服務

- 蘋果6規范形式和縮小形式詳細有什麼差異?

- 蘋果審核前往解體日志 iOS .crash文件處置 symbolicatecrash

- iOS之蘋果調整 App Store 截圖上傳規則,截圖尺寸、大小等

- 蘋果iPhone6s怎麼批量刪除通話記錄

- 蘋果iPhone6sPlus怎麼關閉鎖屏聲

- 蘋果手表Apple Watch離開手機能Apple Pay嗎?

- 蘋果iPhone6sPlus通話背景設置

- 蘋果iPhone6sPlus自定義通話背景的方法

- 蘋果iPhone6s鍵盤字符預覽怎麼關閉