揭秘幫助政府監視iPhone的“間諜軟件”

據華盛頓郵報報道,許多人都以為自己的iPhone是絕對安全的,但最新研究顯示,蘋果移動操作系統iOS中多年來始終存在三種此前未知的“零日漏洞”,實際上蘋果用戶始終處於危險之中。加拿大多倫多大學蒙克全球事務學院下屬的公民實驗室與美國加州舊金山移動安全公司Lookout發布最新報告顯示,有一種間諜軟件能夠利用iOS系統中多年存在的三種“零日漏洞”,通過誘使iPhone用戶點擊文本信息中的鏈接,幫助接管該用戶的智能手機。

Lookout公司主管安全研究的副總裁邁克·默裡(Mike Murray)說:“這是我們見過的專門針對手機的最復雜的間諜軟件。”研究人員發現,這款間諜軟件與以色列公司NSO Group有關,它已經於2014年被美國私人股本公司Francisco Partners收購,其開發的間諜軟件在很多時候都被用於針對記者和活動家。

蘋果已經於周四發布了補丁,並發表聲明稱:“我們推薦所有用戶下載最新版本的iOS系統,以便在潛在安全漏洞中保護好自己。”但是這款間諜軟件突出了這樣一個事實:即使擁有強大安全聲譽的科技公司,依然難與黑客工具泛濫的強大市場競爭,因為這些工具賦予了政府強大的數字監控能力。

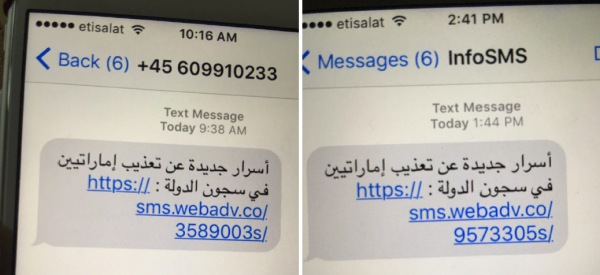

針對蘋果iOS系統的間諜軟件首先在阿聯酋民主活動家艾哈邁德·曼蘇爾(Ahmed Mansoor)的iPhone 6上發現,他收到2條文本信息,承諾將透露阿聯酋監獄受虐囚犯的“秘密”。曼蘇爾立即產生懷疑,他稱自己經常成為政府使用惡意軟件針對的目標。每次他們得到新的間諜軟件,都會在他身上進行嘗試。

為此,曼蘇爾沒有點擊信息中的鏈接,而是將其轉發給公民實驗室的研究人員。在與移動安全公司Lookout的安全專家努力下,他們證實了曼蘇爾的擔憂:如果他點擊了鏈接,襲擊者的確可以接管他的手機。

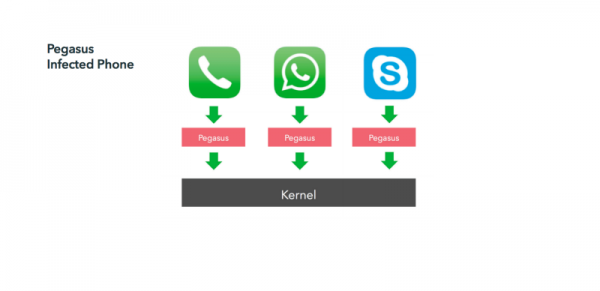

公民實驗室認為,阿聯酋政府可能是針對曼蘇爾手機發動襲擊的幕後力量,但無法提供證據。阿聯酋還未就此作出回應。但是NSO Group曾在宣傳冊中介紹針對曼蘇爾的間諜軟件,它被稱為Pegasus,允許黑客遠程隱身追蹤目標設備,並從中獲取完整的數據。

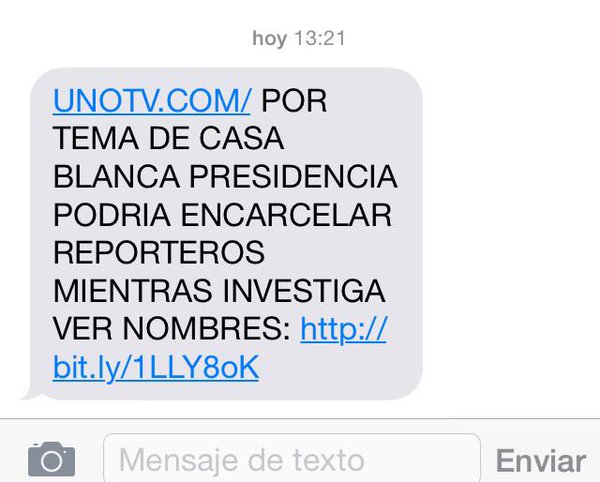

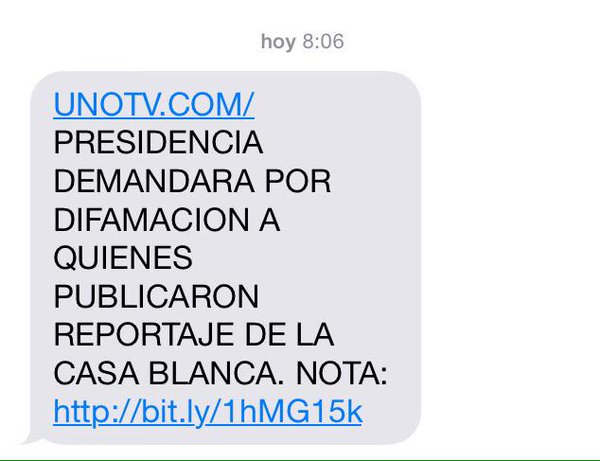

此外,公民實驗室發現,負責報道腐敗丑聞的墨西哥記者也成為間諜軟件的針對目標,他也收到含有特定鏈接的文本信息,這個鏈接似乎與墨西哥某個著名新聞媒體有關。公民實驗室還無法確定此案的具體攻擊者,但他們認為證據標明,墨西哥政府是攻擊背後的支持者。墨西哥政府也為做出置評。

公民實驗室和Lookout發出警告後,蘋果立即著手修復漏洞。曼蘇爾在8月10日和11日遭到攻擊,蘋果在接到通知後10天內即可給出解決方案。但是來自間諜軟件的細節顯示,它已經被利用了很多年。普通用戶面臨的危險十分有限,因為NSO Group稱其間諜軟件只賣給政府機構。

NSO Group發言人在聲明中稱,他們不清楚曼蘇爾或墨西哥記者的事情,本身也沒有運行任何惡意軟件系統。該公司已經與客戶簽署協議,要求他們的產品只能被以合法方式使用。具體來說,這些產品只能被用來預防和調查犯罪。

可是過去的研究顯示,有些政府機構利用這種間諜軟件監視反對者和記者。正如最近曝光的美國國安局文件顯示,那些依賴沒有安全補丁的漏洞運行的惡意軟件,如果漏洞曝光,可能危及公眾安全。政府和類似NSO Group等開發黑客工具而非向開發人員報告漏洞的公司,也可能威脅所有用戶的安全,因為他們無法確保其他人是否會發現同樣的問題。

蘋果設備向來以安全著稱,甚至為傑米聖貝納迪諾槍手的iPhone與FBI對薄公堂。但是FBI最終在沒有蘋果公司的幫助下解密了這部手機,據說他們支付100多萬美元費用向職業黑客求助。蘋果始終是安全消費產品領域的領先者,這部分是因為該公司牢牢控制著iPhone平台。但這也吸引了更多黑客想要侵入蘋果產品中。

- FBI首推官方iPhone應用 幫助保護兒童安全

- 幫助盲人找人的iPhone應用

- Apex幫助你拋棄文件夾圖標

- Velocity另類應用幫助你提升英文閱讀速度

- 揭秘iOS7令人暈眩的原因

- 揭秘iPhone/6 Plus新品顯示9點41的寓意

- 為你揭秘!六竅門解決iPhone 5耗電難題

- iPhone 6數據線大揭秘:這些你應該知道

- iOS8新技能揭秘 你不知道的五大新玩法

- iOS 8 beta4新功能匯總:增加“幫助”應用

- 蘋果iOS 8的隱藏功能大揭秘:手動調節曝光

- 揭秘iPhone手機用戶最常用的解鎖密碼

- 揭秘 iOS App Extension 開發 —— Today 篇

- iTunesConnect後台狀態指示器全揭秘,紅燈代表下架或被拒?

- 揭秘:不同版本蘋果iPhone6s的真正區別