超過22.5萬蘋果賬戶被盜 教你如何查看自己的iOS設備是否受影響

首先需要了解的是,本次惡意程序的威脅,影響到了超過22.5萬賬戶,波及包括中國、法國、俄羅斯、日本、英國、美國、加拿大、德國、澳大利亞、以色列、意大利、西班牙、新加坡和韓國等在內的18個國家。

不過按照Palo Alto Networks的報道,僅有越獄iOS設備受到影響,所以說如果你沒有對iOS設備做越獄的習慣的話,肯定就沒事。而且即便你越獄,這個被稱作KeyRaider的漏洞還需要你從Cydia安裝個應用。

有一部分人應該在安裝了相應的應用以後,自己的Apple ID已經處在非正常狀態。這個惡意應用能夠盜取蘋果證書和GUID,還會盜用蘋果推送通知服務證書和私鑰,禁用本地和遠程解鎖功能,分享App Store支付信息,並利用這些數據讓其他設備的一些人能夠免費下載App Store中的收費應用,甚至包括進行應用內支付。

研究人員表示:“它能夠在本地禁止任何形式的鎖定操作,不管是否有正確輸入密碼。而且它不需要通過蘋果的推送服務器,就能通過使用盜取的證書和私鑰直接發出通知信息,索要贖金。因為這樣的特性,部分先前可用的挽救方法都會失效。”至少已經有一名用戶被當做了索要贖金的目標。

惡意應用的這些行為是在7月份發現的,研究人員黒入了這款惡意程序開發者的服務器,收集了數據,然後進行反向工程,期望能夠了解其工作原理,並警示用戶。

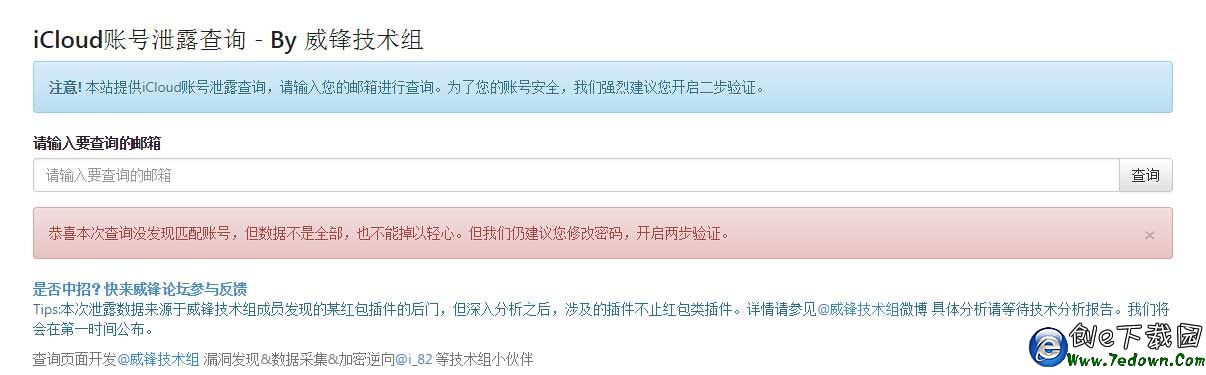

如果你比較擔憂自己是否有可能是這22.5萬人的其中一人,威鋒技術組對外公布了iCloud帳號洩露查詢工具(查詢地址:http://www.weiptech.org/),查看自己的設備是否受到了這款惡意應用的安全威脅。要了解更多相關此惡意程序的信息,可以點擊這裡。

只要輸入用戶郵箱,就可以查詢其iCloud帳號是否被盜。

據調查數據統計:

這次事件中被盜的Apple ID的有效數據量為105275條,其中來源八木的有69485條,來源iwexin的有9223條。

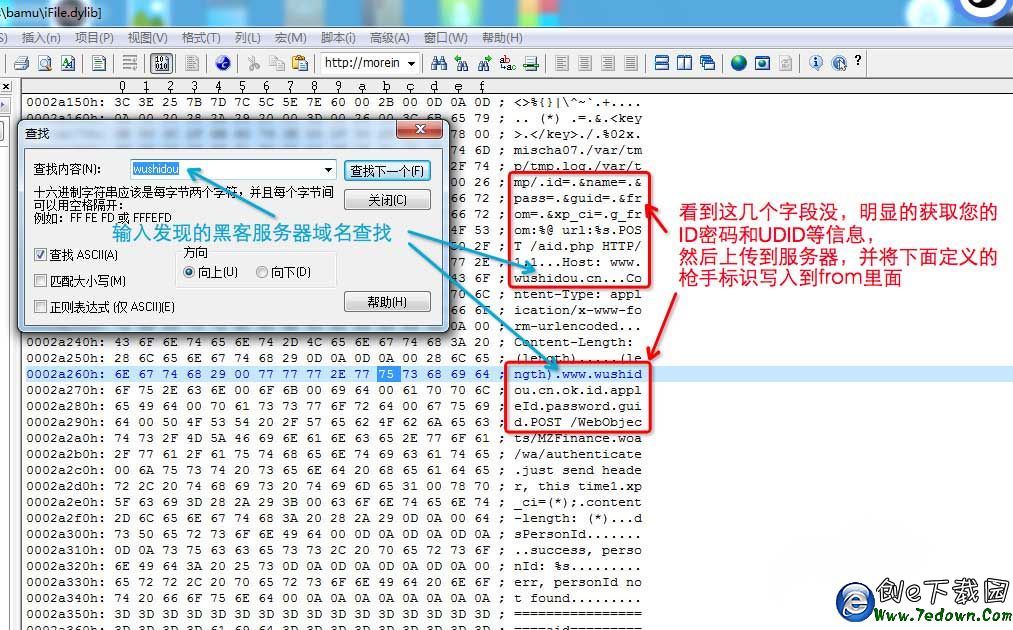

而跟據威鋒技術組調查結果來看,此次的盜刷事件的真凶之一“氵刀八木”則是通過在紅包類助手插件內惡意植入木馬的手段來收集蘋果用戶賬號密碼的。如果有使用該紅包助手的用戶,建議立即卸載並更改蘋果賬號密碼。

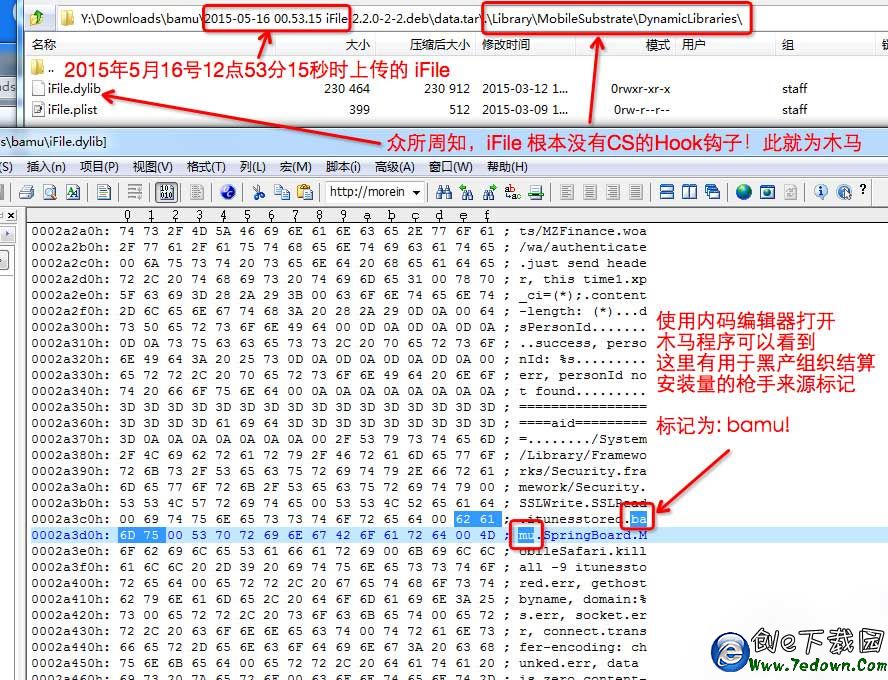

根據威鋒技術組那篇《關於氵刀八木惡意植入木馬的證據說明》的微博長文中透露的信息可以看到,氵刀八木所有個人源上傳的包中存在植入的 dylib 木馬。以下是威鋒技術組的證據截圖:

此次的盜刷事件很大程度上折射出了互聯網時代的安全隱憂,也給廣大用戶以警醒。為了保護用戶的隱私安全,建議大家定時修改密碼,並開啟兩步驗證。

- iOS開源項目周報1222

- 共22項新特性 蘋果放出iOS 7 Beta 3

- iOS開發的22個奇谲巧技

- iOS開源項目周報1229

- Onswipe:蘋果iOS 7.0.6采用率已經超過50%

- 蘋果iOS 10即將推送 這22個攻略你一定要牢記!

- iPhone4s使用新版itools 0228beta整理照片時出錯,照片全部變白

- iPhone指紋識別同時添加超過五個手指的詳細教程

- 來龍去脈: 22萬個iCloud賬戶被盜事件詳解

- 國內22萬iPhone越獄用戶iCloud賬號被多款內置後門iOS插件盜取

- 源碼推薦(12.22):傾斜手機查看更多圖片內容,基於旋轉木馬的撲克牌視圖

- 源碼推薦(4.22):AutoLayout下自動計算UITableViewCell高度的擴展,常用加密算法

- 源碼推薦(5.22):多個精致的iOS加載動畫,帶有抖動效果的UITextField

- 源碼推薦(7.22):自動滾動的列表LQXAutoTableView,滑動返回,系統自帶地圖劃線功能

- 源碼推薦(9.22):利用UIScrollView實現幾個頁面的切換,純代碼實現水滴和波浪動畫