《iOS應用逆向工程》學習筆記(四)iOS程序類型

越獄iOS中最常見的程序有Application, Dynamic Library和Daemon三類。

1.Application

除了傳統意義上的App外,越獄iOS平台上還有兩種App形式的存在:WeeApp(依附於NotificationCenter的App)和PreferenceBundle(依附於Settings的App),常見於Cydia平台。

普通App的bundle中存放的是可執行程序和所需資源,而framework的bundle中存放的是動態鏈接庫。

主要關注App中的三個部分:

1.Info.plist:該文件記錄了App的基本信息,如bundle identifier,可執行文件名,圖標文件名等。

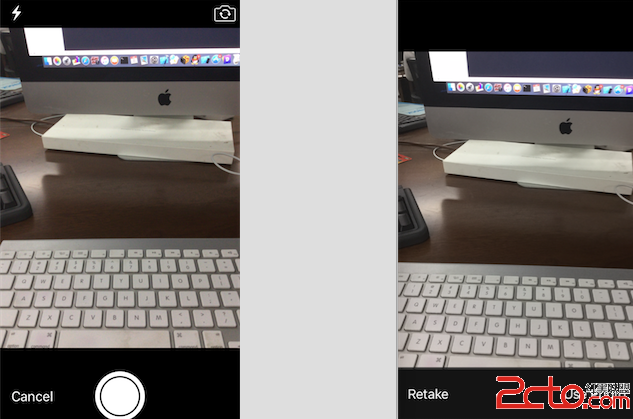

2.可執行程序:主要攻擊目標之一。

3.Resouces(資源文件):其中各種本地化字符串(strings)是定位逆向目標的重要線索。

/Applications目錄存放系統App和從Cydia下載的App,而/var/mobile/Applications目錄存放的是從App Store下載的App。

兩者目錄結構差別不大,但前者的屬主用戶和屬主組一般是root和admin,而後者的屬主用戶和屬主組一般是mobile,二者的權限不同。

另外,/Applications目錄中App安裝包的格式為deb,/var/mobile/Applications目錄中App安裝包的格式為ipa。

其中:

deb格式是Debian系統專屬安裝包格式,而這種格式的安裝包經常會涉及系統底層的操作,可以獲取較高的權限。從Cydia下載的App都是deb格式。

ipa格式是蘋果公司在iOS中唯一的官方安裝包格式。

2.Dynamic Library

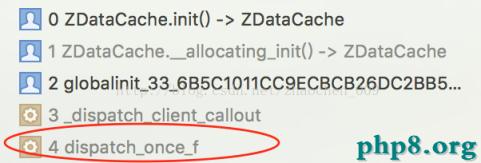

動態庫文件和靜態庫文件的區別在於,靜態庫文件是一次性加載的,且常駐內存。而動態庫文件只有App要用到這個Library時,系統才會把這個Library加載到內存中。其中內核會啟動Dynamic Loader(/usr/lib/dyld)把App需要的Dynamic Library加載進App的內存空間中。注意動態庫的權限和可用的內存空間由加載它的那個App來決定。3.Daemon

iOS系統的daemon(後台守護進程)主要由一個可執行文件和一個plist文件構成。其中plist文件記錄了daemon的基本信息。

iOS的根進程是/sbin/launchd,它會在開機或接到命令時檢查/System/Library/LaunchDaemons和/Library/Daemons中所有符合格式規定的plist文件,然後按需啟動對應的daemon。